Sharing

Sieci sharing-owe, teoria oraz sposób działania

Zjawisko tak zwanego sharing-u polega na udostępnianiu danych z kart dostępowych operatorów sieci cyfrowych telewizji w taki sposób aby z jednej karty mogło korzystać jednocześnie kilku, kilkunastu użytkowników. Użytkowników w takiej sieci dzielimy na dwie grupy tzw. dawców czyli te urządzenia które udostępniają dane z kart dostępowych, oraz biorców, urządzenia które pobierają dane z urządzeń tej pierwszej grupy w celu poprawnego działania kanałów telewizji cyfrowej.

W przypadku dekodera telewizji satelitarnej który otrzymujemy od dostawcy usług np. Cyfrowy Polsat, NC+, gdy przeglądamy listę dostępnych kanałów, niektóre z nich są zablokowane powodem takiego stanu rzeczy jest oczywiście to iż nie opłaciliśmy dostępu do danego pakietu kanałów.

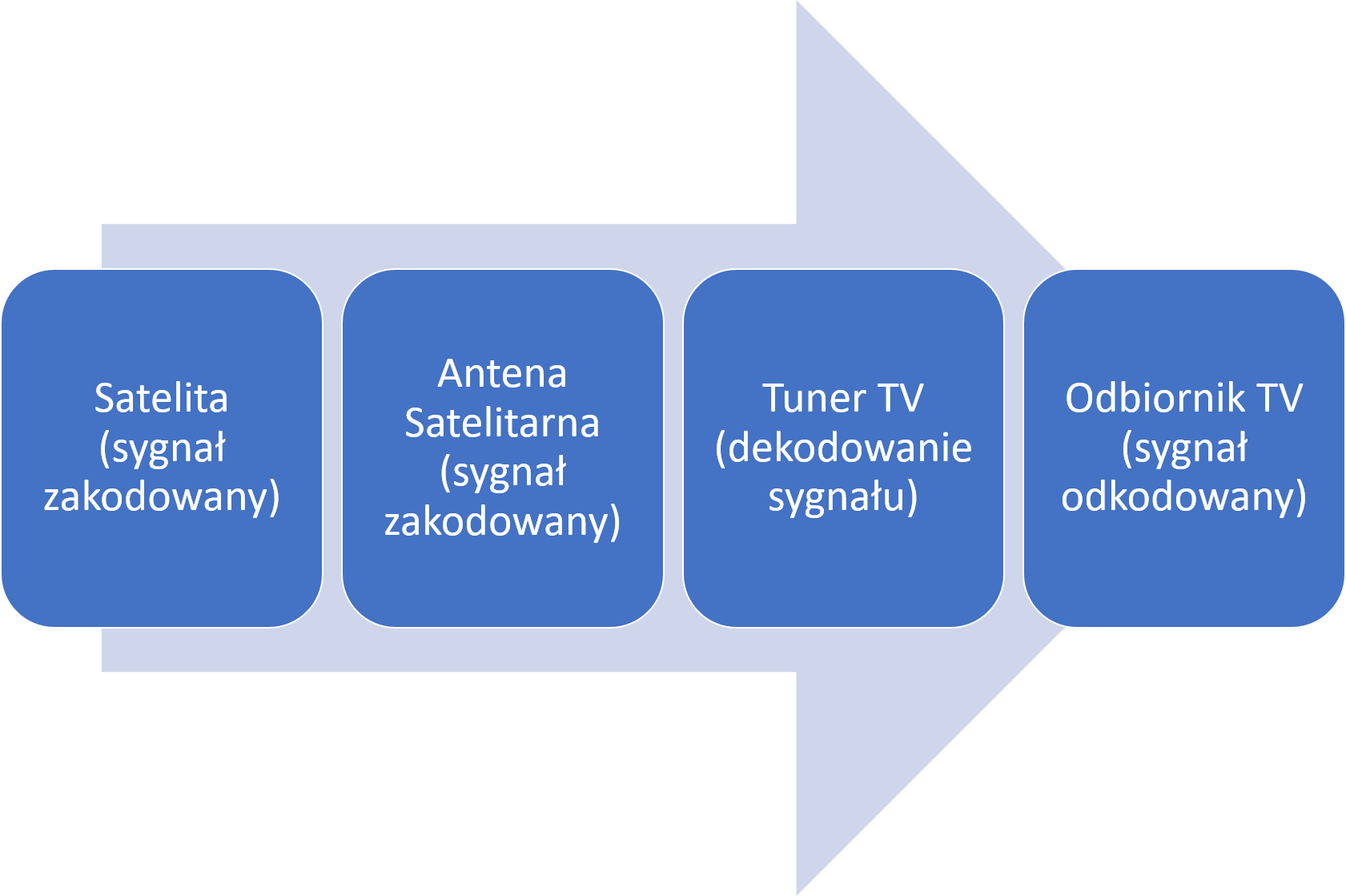

Sygnał docierający do naszej anteny satelitarnej w późniejszym etapie do dekodera jest szyfrowany, następnie przy pomocy kluczy kryptograficznych zawartych na kartach abonenckich oraz specjalnego układu zainstalowanego w dekoderze sygnał jest dekodowany i wyświetlany na ekranie np. telewizora.

Rysunek nr. 1 ukazuje proces jaki musi przebyć sygnał telewizji cyfrowej aby został wyświetlony na ekranie np. telewizora.

Rysunek 1 Droga jaką musi przebyć sygnał od anteny do odbiornika

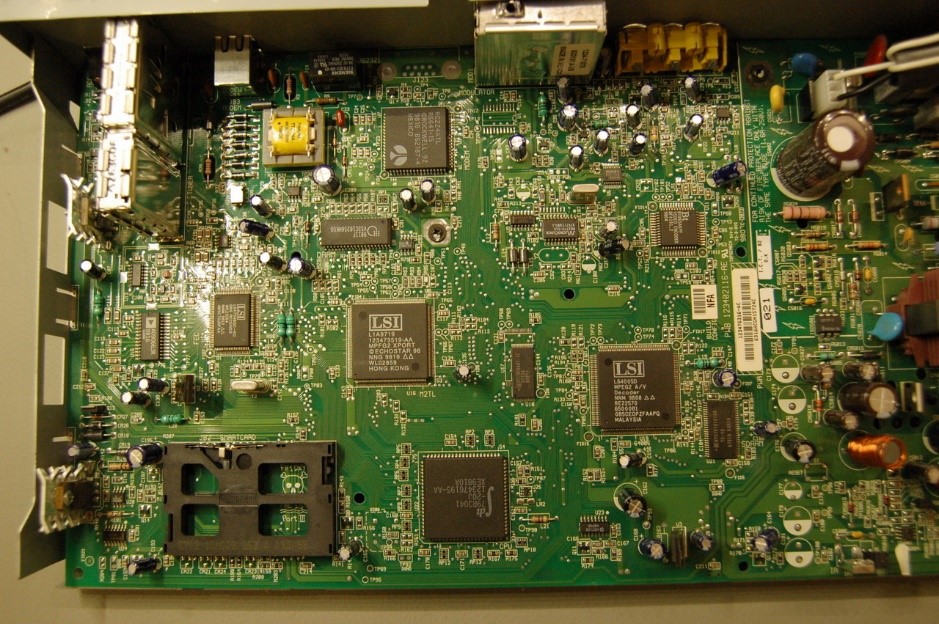

Rysunek 2 pokazuje płytę główna odbiornika telewizji satelitarnej

Rysunek 2 Płyta główna dekodera telewizji satelitarnej

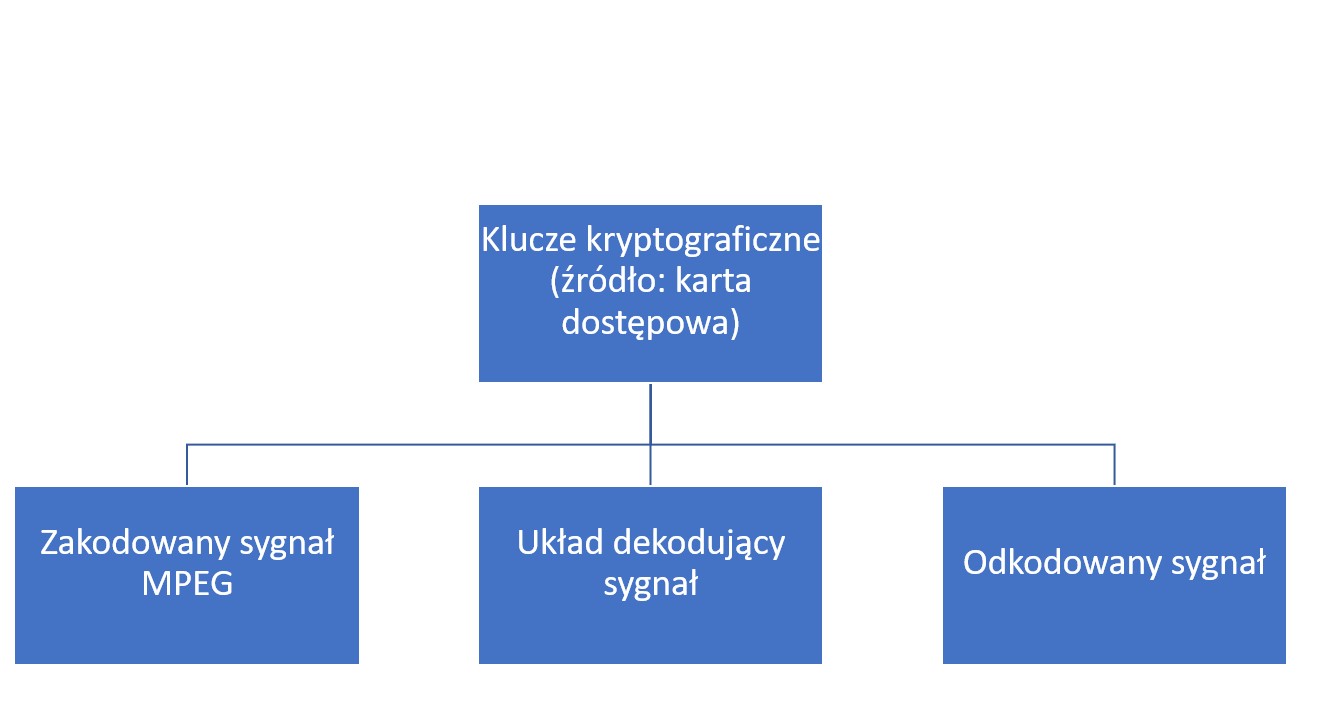

W normalnych warunkach klucze (dane) potrzebne do odkodowania sygnału telewizji satelitarnej pobierane są z karty dostarczonej przez operatora.

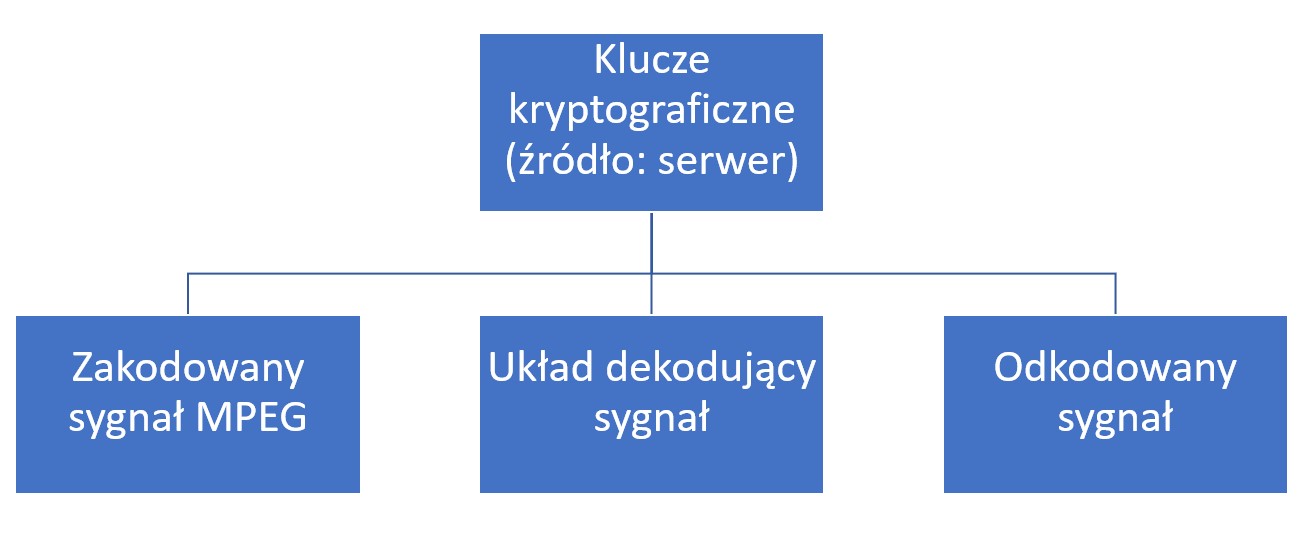

Rysunek 3 przedstawia uproszczony schemat dekodowania sygnału telewizyjnego.

Rysunek 3 Uproszczony schemat dekodowania sygnału telewizyjnego.

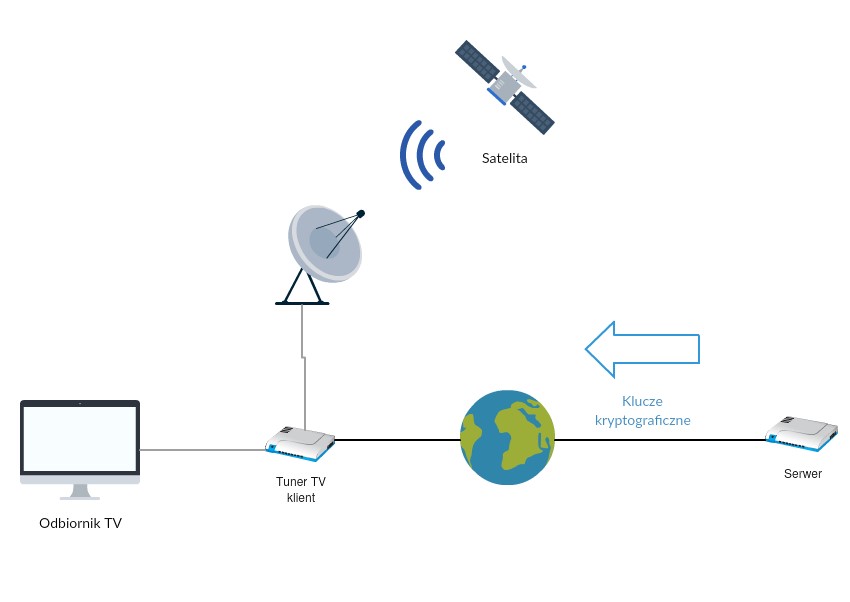

W przypadku sieci sharing-owej specjalnie do tego celu zmodyfikowane oprogramowanie tunera TV z jednej strony jako serwer udostępnia dane kryptograficzne natomiast z poziomu klienta jako źródło kluczy kryptograficznych wybiera kartę sieciową. Rysunek 4 przedstawia schemat działania prostej sieci sharingowej.

Rysunek 4 Schemat działania prostej sieci sharingowej.

Proces dekodowania wygląda w takim przypadku następująco. Rysunek 5 przedstawia uproszczony schemat dekodowania sygnału w sieciach sharing-owych.

Rysunek 5 Uproszczony schemat dekodowania sygnału w sieciach sharing-owych.

W procesie analizy systemu sharingu musi znaleźć odpowiedzi na kilka pytań:

- Czy urządzenie umożliwia pełnienie funkcji dawcy lub biorcy nielegalnie rozpowszechnianego sygnału (kluczy kryptograficznych)?

- Jeśli dekoder może działać w sieci sharing-owej to czy został zakupiony model fabrycznie umożliwia korzystanie z sieci sharing-owej (można zakupić takie modele w sieci), czy może jest to urządzenie, które zostało przystosowane do tzw sharing-u (poprzez modyfikacje sprzętowa lub programową urządzenia)?

- Jaka role w sieci pełniło urządzenie ? Czy było serwerem czy klientem ? Czy może pełniło obie te funkcje ?

- Czy użytkownik używał sieci sharing-owej do własnych celów czy też udostępniał ja większej liczbie odbiorców ?

- Określenie listy potencjalnych dawców/biorców w sieci sharing-owej.

- Proces analizy śledczej.

Pierwszym etapem w procesie analizy śledczej sieci sharing-owej jest ustalenie jakiego typu urządzenia zostały zatrzymane podczas zabezpieczenia. Na podstawie oznaczeń na obudowach ,modeli oraz numerów seryjnych urządzeń określamy czy urządzenia występują lub występowały w ofercie operatorów sieci telewizji satelitarnych czy tez może mamy doczynienia z urządzeniami o otwartej architekturze (urządzenia z fabrycznie wgranym do pamięci systemem umożliwiającym działanie w sieci sharing-owej).

W kolejnym kroku urządzenia są otwierane, dokonywane są wstępne oględziny elektroniki w celu stwierdzenia czy hardware urządzenia nie był modyfikowany. Na rysunku widać elektronikę urządzenia typu NBOX w którym dokonano modyfikacji elektroniki poprzez dolutowanie gniazda typu DB-9 w celu łatwiejszego dostępu do chip-ow pamięci urządzenia. Rysunek 6 przedstawia zdjęcie zmodyfikowanego dekodera NBOX.

Rysunek 6 Zmodyfikowany dekoder NBOX

W przypadku gdy w urządzaniu występuje dysk twardy w tym etapie przy użyciu blokerów wykonywana jest jego kopia binarna.

Kolejnym etapem jest dostęp do pamięci urządzenia, jest to możliwe na kilka różnych sposobów:

-

Włączenie tunera i odczyt danych bezpośrednio z działającego dekodera (w takim przypadku z racji na to iż dane w pamięci ulegają zmianie musimy pamiętać o dokładnym dokumentowaniu naszych działań.

Po uruchomieniu urządzenia próbujemy dostać się do zawartości jego pamięci poprzez różne porty komunikacyjne. Bardzo często analiza wymaga to jednak omijania zabezpieczeń poszczególnych protokołów lub próby przełamania hasła do urządzenia.

-

Wylutowanie kości pamięci z dekodera oraz odczyt pamięci za pomocą specjalistycznych przystawek do odczytywania danych z pamięci EPROM

Ostatnim etapem jest analizy jest analiza systemów plików na dyskach twardych (jeśli występują w tunerach), plików konfiguracyjnych urządzeń dostarczonych do ekspertyzy oraz aplikacji służących do sharing-u kart abonenckich.

-

Problemy podczas analizy

Podczas analizy śledczej sieci sharing-owych występuje szereg problemu. Począwszy od brakujących urządzeń, które nie zostały zabezpieczone podczas przeszukania lub zwrócone podczas procesu ponieważ zostały uznane jako nie mające wpływu na ekspertyzę.

Kolejnym problemem jest identyfikacja samej elektroniki urządzenia w celu ustalenia czy urządzenie było modyfikowane sprzętowo, często układy które znajdują się na płytach głównych urządzeń nie poosiadają żadnych oznaczeń które umożliwiłyby ich identyfikacje a lutowane są przez elektroników profesjonalistów co sprawia iż nie jest możliwe w łatwy sposób stwierdzenie czy układ ten znajdował się w urządzeniu fabrycznie czy też został dodany. Z drugiej strony bardzo często też otrzymujemy urządzenia które zostały zatrzymane w okresie gdy były w trakcie ich przygotowywania do działania w sieci sharing-owej lub takie które podczas ww. procesu zostały całkowicie zniszczone.

mgr inż. Piotr Waryszak, specjalista do spraw informatyki śledczej.